Tips antiguos y nuevos para protegerse del espionaje

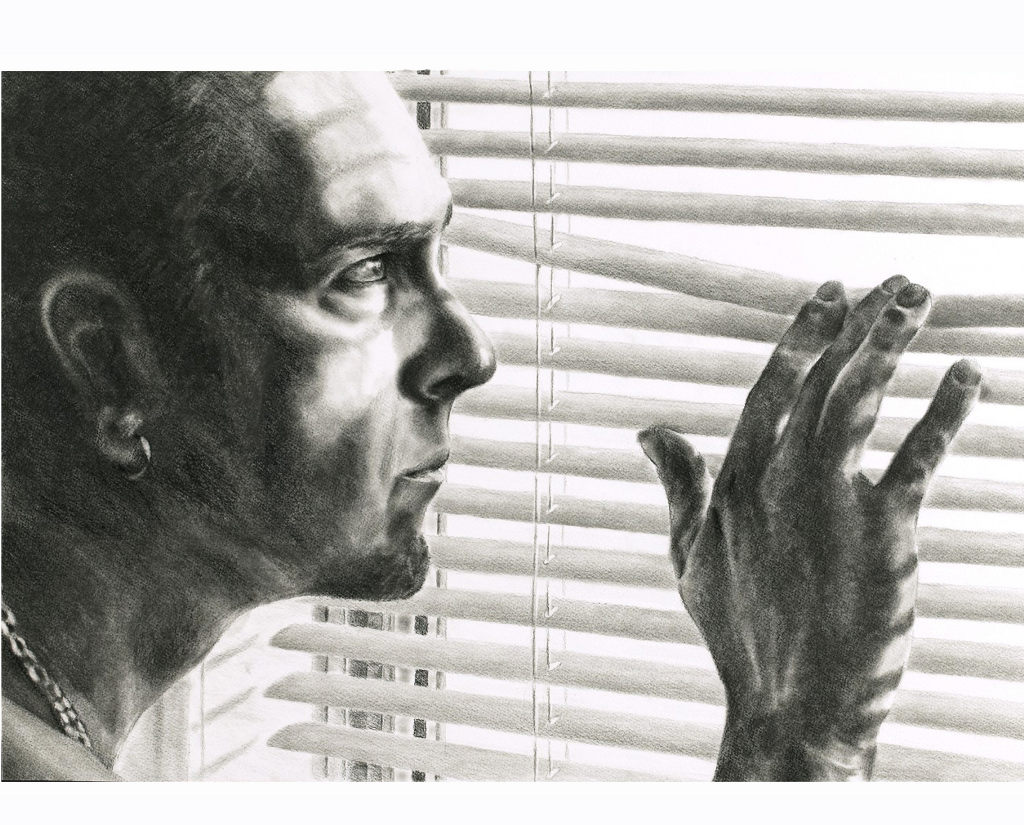

Historias cotidianas para paranoicos (y no tanto)

“A partir de ese momento, cuando el operativo policial quedaba al descubierto, cuando ya no era necesario seguir fingiendo normalidad, los falsos deportistas dejaron de trotar, los falsos barrenderos botaron sus escobas y los falsos lectores de diario y vendedores de golosinas abandonaron sus falsos puestos. Y como si la elipse del Parque O’Higgins hubiese sido un set de rodaje y un director hubiera gritado ¡Acción!, aparecieron varios autos, los policías subieron junto a los detenidos, echaron un último vistazo, no vaya a ser cosa que quedara alguno descolgado, y se fueron dejando olor a caucho quemado”.

Extracto del libro Los Fusileros, de Juan Cristóbal Peña

Vivimos en tiempos, lo queramos o no, en los que todos nos trasladamos de un lado a otro con varios elementos que permiten que nuestra privacidad sea un eufemismo. Teléfonos móviles, computadores portátiles, tarjetas de crédito, la mismas tarjetas BIP, todos elementos “identitarios” dentro de un mundo monitoreado por cámaras y en el que nos reunimos con otras personas que traen consigo sus propios aparatos y señales de identificación, hacen que ocultarse o mimetizarse en la ciudad sea una tarea casi imposible ante cualquier organismo de investigación. Y no es que yo quiera con este artículo poner en juego un manual de contraespionaje, pero sí dar algunos puntos básicos para mantener en calma la poca privacidad que nos va quedando, ya que todos podemos ser objetos deespionaje, a mayor o menos escala, y la

gracia está en saber vivir y habitar el mundo conectado de manera inteligente.

ESPIONAJE DE LA VIEJA ESCUELA

María durante un tiempo no se llamó María. Ella perteneció al Frente Patriótico Manuel Rodríguez en los años ´80 y en esa época el primer cortafuego era el uso de la Chapa, es decir, el cambio de nombre, porque cuando se urde un plan político lo primero que se cuida es la seguridad y la privacidad del ejercicio frente a los sapos del bando contrario. El nombre hay que cambiarlo, como primer bloqueo de la identidad y el más sencillo. Otra de las maneras de ocultarse era vivir una vida que no era cierta, habitar una casa que no es tu casa, una casa de seguridad disfrazado de estudiante fingiendo ser uno de ellos, saliendo a clases, evitando los detalles y las conversaciones en los pasillos. María en ese tiempo vivió en una pieza que arrendaba en el centro de Santiago. Era una casona grande donde vivían personas solas que arrendaban las habitaciones y ella simplemente le dijo a todo el mundo que estudiaba medicina en la Chile. Pagaba con regularidad la mensualidad y no hacía problemas, salía temprano a clases, pero en realidad se iba a la casa de algúncompañero del Frente para dejar un paquete o recoger alguna entrega de información.

Para entender el escenario imaginemos que en el mundo de hace 3 o 4 décadas no había el mail; por su parte el teléfono fijo estaba en algunas casas y en uno que otro negocio en el que se atendían recados, y las comunicaciones se hacían prácticamente en persona o por correo postal. Entonces, cuando los agentes de la dictadura rondaban las calles buscando indicios de cualquier organización que pusiera en jaque la administración de Pinochet, el contactarse sin ser sorprendido por los espías del dictador era un juego difícil y posiblemente fatal. En ese tiempo había que protegerse del sapeo diario y de las escuchas telefónicas. Existía todavía el retrato hablado, que es como el pariente octogenario de las cámaras de seguridad actuales. Si alguien te veía pasar podía recordar un gesto, la ropa, las zapatillas o un bolso. Para juntarse en grupos y en lugares públicos la gente usaba otro tipo de mensajería. Detalles que solo unos pocos conocían y que te daban la señal de que podías confiar en un desconocido X. Por ejemplo, para los encuentros en la calle se utilizaban elementos distintivos, un periódico adentro de una bolsa de malla, una prenda de ropa puesta de tal o cual manera sobre el hombro, o un saludo específico podían ser las únicas formas de poder dar con alguien a quien tenías que darle un mensaje o coordinar algún movimiento específico. {destacado-1}

María en ese tiempo hacía panfletos. El problema es que durante la dictadura, para tirarlos en la calle, se utilizaban técnicas mucho más sutiles que arrojarlos al aire, ya que hasta el más mínimo volante podía ser causa de investigación. Así, por ejemplo, los panfletos se dejaban de a uno en el suelo, con cuidado, agachándote para abrochar las agujetas del zapato y poniéndolo bajo la suela. Entonces quedaban uno, luego dos, diez volantes como máximo en una calle. Esos folletos quizá iban a parar a la basura, pero existía también la posibilidad de que alguien los encontrara, los leyera al pasar, los viera y así, con ese sencillo gesto, un grupo le daban señales a alguien de que la lucha permanecía viva en algún punto de la ciudad.

Los tips en ese tiempo no tenían mucho que ver con la tecnología sino más bien con desarrollar un tacto social, y además un gusto por la privacidad bien ceñido al miedo que había por el hecho de ser sorprendidos en algo, lo que fuera, ya que tal como no había google para buscar un detenido no había tampoco redes sociales como para visibilizar las detenciones o la tortura, por lo tanto cualquier intento comunicativo tenía que ser preciso, certero, mínimo.

Y HOY, ¿CÓMO NOS PROTEGEMOS DEL CONTROL Y DEL ESPIONAJE?

Vivimos en un mundo hiperconectado. Eso es bueno porque tenemos acceso a contenidos y noticias, a personas, a mundos que en otro tiempo eran imposibles de acceder. Sin embargo la tecnología ha traído de la mano una de las más terribles caras de la comunicación y que es la vulnerabilidad de la privacidad ante la gran cantidad de rastreo que existe hoy en día. Teléfonos, tarjetas de crédito, cámaras en cada lugar al que vamos, computadores y nuestros propios amigos son herramientas que permiten que alguien con un poco de astucia y tecnología pueda seguir cada uno de nuestros pasos y también que entre a nuestro mundo privado en un par de clicks. Podemos decir que hoy podemos saber cada uno de los movimientos de una persona, desde la hora en que se levanta, las amistades con las que se comunica por mail o redes sociales, las micros que toma para llegar a un punto, lo que consume, lo que come, lo que ve. Todo. El registro de los aparatos electrónicos, sumado a las infinitas cámaras de seguridad que hay en lugares como botillerías, centros comerciales, estaciones de metro o supermercados, hacen que nuestro paso por el mundo sea una película de cine mudo.

No podemos evadir el control en las calles, ni podemos saber los puntos ciegos de las cámaras de seguridad, pero sí podemos mantener nuestra información protegida. Vamos entonces con un par de ideas o consejos para mejorar la seguridad de nuestros archivos y datos.

ASEGURAR LA RED WIFI

Una de las cosas más básicas de la web es mantener la propia conexión segura. A pesar de que hay quienes operan con la idea de liberar la conexión Wifi es justo decir que tenemos que proteger el ingreso a nuestra red porque eso puede ser usado para introducirse en los archivos de la compu. Las redes con cifrado WEP (ya pocas compañías ofrecen este tipo de conexión) son totalmente inseguras porque programas como Beini las vulneran en cosa de minutos. Actualmente las empresas de telefonía usan redes WPA/WPA2 que ofrecen mayor protección.

Sin embargo es bueno cambiar la clave que viene por defecto porque las que se instalan inicialmente son proclives a ser detectadas. Es bueno cambiar el nombre de nuestra red Wifi, y usar una contraseña que tenga una buena cantidad de letras y numeros.

EL MAIL

Todos sabemos que el correo electrónico no es seguro. Sin mencionar los horribles tratados que le dan cada día más propiedad a los gobiernos para meterse en nuestras cuentas hay que sumar el hecho de que de plano la encriptación de las cuentas de correo es básica. Una alternativa sencilla es emplear proveedores de mail que cifran las comunicaciones, en su mayoría, soluciones del mundo del software libre. Hay opciones como Kolab–que se aloja en Suiza y se beneficia de las leyes de privacidad de ese país–, RiseUp –que requiere invitación– o Hushmail –que dispone de una versión gratuita–.

Ahora, si buscamos una alternativa para reemplazar nuestros programas de correo electrónico (como Outlook o GMail), la respuesta más segura es Thunderbird, impulsado por la Fundación Mozilla, en combinación con un plugin que cifra los correos. Existen en internet varias guías que pueden seguirse para configurar la cuenta adecuadamente, por ejemplo, la de We Fight Censorship y la de la iniciativa Enigmail.

NAVEGACIÓN

Es muy difícil salirse del navegador de google, ya que han sabido administrar casi todos nuestros servicios (hasta la billetera de Google que maneja el dinero) dentro de la polataforma de Chrome. Sin embargo hay navegadores más seguros para los que quieran cambiarse de Safari, Google Chrome o Microsoft Internet Explorer. Tor Browser Bundle es un navegador, quizás un poco lento, pero anónimo. Tor «permite que servidores ajenos no puedan rastrear tu actividad ni tu identidad». Mozilla Firefox es un navegador rápido, muy utilizado, flexible y seguro con ecosistema vibrante y abierto. Para los más aventajados en las tecnologías libres está GNUZilla IceCat es una versión de Firefox con una gran lista aplicaciones libres y buenas características de privacidad. Orbot es una versión de Tor para el sistema operativo Android.

NAVEGACIÓN INCÓGNITA

Una cosa muy sencilla es que cuando vayas a navegar en un computador que no sea el tuyo lo hagas en modo incógnito. Chrome, Mozilla, todos tienen esta opción. Mantienes presionadas las teclas CTRL + MAY y luego aprietas la letra N y listo. Se abre una sesión de incógnito que no guarda contraseñas, ni recuerda el Historial. Esto es útil también por si quieres ver algo en casa y que luego no quieres que aparezca a los demás usuarios. Sí, claro, para ver pornografía, por ejemplo, es más seguro hacerlo en navegación incógnita.

EL BUSCADOR

Google, ha desarrollado un imperio informativo ineludible y maneja el mayor porcentaje de las búsquedas a nivel global. Hace poco revisé un documental en el que hablaban de que el gran “sueño” de la empresa google es tener archivado absolutamente todo el contenido del mundo. Desde libros hasta conversaciones de chat; desde fotos de perfil hasta la colección de los museos. Sin embargo no es del todo confiable y para muchas personas es factible buscar otras alternativas para encontrar lo que buscan a través de la web. Google Search, Microsoft Bing y Yahoo! Search son los buscadores más usados, pero tenemos otros alternativos que son más confiables. Uno de los buscadores alternativos es DuckDuckGo, que además ha recopilado alguno de los argumentos que ofrece para que los usuarios se cambien definitivamente. También existe la posibilidad de añadir una extensión de este buscador seguro al navegador Google Chrome. También tenemos MetaGer que es un motor de búsqueda lanzado por la organización alemana sin ánimo de lucro SUMA, que proporciona resultados anónimos de búsqueda. Startpage es otro navegador que también genera una búsqueda anónima a través de un servidor proxy gratuito. Seeks Project es una plataforma descentralizada y abierta para la búsqueda de colaboración. También tenemos YaCy que es un motor gratuito, totalmente descentralizado, esta red no almacena solicitudes de búsqueda del usuario.

Y bueno, la idea es ir probando. De hecho siempre están saliendo alternativas, aunque a veces terminan siendo compradas por google. Pero ese es otro tema.

VIDEOCONFERENCIAS Y CONVERSACIONES “TELEFÓNICAS”

Cada vez usamos menos el teléfono como teléfono y, en cambio, estamos usando las redes sociales como espacios de comunicación directa a través de las videollamadas. FaceTime, Google+ Hangouts, Google Talk o Skype son las más conocidas y usadas, sin embargo hay varias alternativas más seguras.

Jitsi es un servicio de mensajería libre, abierto y seguro que permite realizar llamadas de voz y videoconferencias. Mumble es un servicio de chat de voz que está cifrado. CSipSimple es una configuración gratuita para recibir y hacer llamadas desde un móvil Android con Voip. RedPhone es otra herramienta para realizar llamadas seguras en el sistema Android.

CHATS, MENSAJERÍA INSTANTÁNEA

Lo más común es que todo el mundo use los chats de los aparatos móviles. Whatsapp o el mismo chat de facebook, GTalk, cosas así. Cuando vamos de un lado a otro estamos comunicándonos, constantemente, y la mensajería de texto junto con los chats son la manera en que estamos más tiempo en contacto con otras personas. Pero qué pasa con la privacidad de esas conversaciones.

Cryptocat es una herramienta disponible para el navegador Google Chrome, y es una buena alternativa para la mensajería instantánea en la que se encriptan las conversaciones. Esto significa que las conversaciones no se envían como texto plano y, por ello, se vuelven más seguras.

SISTEMA OPERATIVO

Las compañías Apple, Google y Microsoft son, presuntamente, parte de PRISM –el programa de espionaje del Gobierno de EEUU–, por lo tanto la confianza que podemos tener en los dispositivos creados por ellos es cada vez más baja. Las alternativas siempre han estado ligadas al mundo del software libre, como el caso de Linux, y Mint, que es, probablemente, la elección sencilla para la gente que viene con la “mentalidad Windows”. También tenemos el sistema operativo Tails, que se define como «amnésico» porque está pensado para guardar la identidad de los usuarios.

También tenemos Fedora, Gentoo, Linux Mint Debian Edition (LMDE) y otras tantas opciones para migrar desde el imperio de Windows y de MAC.

EXPLORAR EL MUNDO CON OTROS MAPAS

Por lo general conocemos el mundo a través de los mapas virtuales. Ya sea para obtener la dirección de alguien o para transitar por otros países, pero el caso es que los mapas también son herramientas de las empresas que lo controlan todo, como google, entonces a veces es bueno geolocalizarse y geotransitar por otros servicios de mapeo online. Lo más común es que usemos Apple Maps, Google Maps, Google Earth, Microsoft Bing Maps, pero tenemos también algunas alternativas, no tan avanzadas como el StreetMap de Google, pero sí muy eficientes. OpenStreetMap, es un muy buen sistema de mapas, es un proyecto colaborativo que permite crear mapas libres y a la vez editables y personalizables. También está Marble que es una aplicación de globo terráqueo virtual y que es de código libre.

REDES SOCIALES

Las Redes Sociales (RRSS) son uno de los cambios tecnológicos más importantes de la historia. No sólo han intervenido la manera en que nos relacionamos y comunicamos, sino que están formando parte de un nuevo modelo de negocios y de relaciones comerciales. Por ejemplo en Facebook se habita y se trabaja, a la vez que el Twitter, por ejemplo, es una herramienta mundial de comunicación tan importante que desde presidentes hasta músicos, pasando por casi la totalidad de los periodistas, usan esta plataforma para conectarse con sus seguidores y en general con el mundo entero a través de los 140 caracteres. La red de trabajos LinkedIn, por su parte, está siendo la plataforma más efectiva para seleccionar personal. Es más importante estar logueado en LinkedIn que tener un currículum y una buena lista de contactos. Y así podríamos seguir ad infinitum, porque las redes sociales son tantas y tan variadas que no tendría espacio para abordar cada una de ellas y separarlas por temática o público. Solo puedo decir que usarlas ya no es una opción, sino que tenemos que “saber usarlas”, que no es lo mismo.

{destacado-2} En términos de seguridad las RRSS se llevan la peor parte, ya que en ellas entregamos nosotros mismos toda la información que nos piden. Teléfonos, dirección, amigos, relaciones personales, compañeros de trabajo, intereses, gustos, lugares que frecuentamos, fotografías de la familia, mascotas, libros que leemos… todo está en las RRSS. Si sumamos la info que tenemos en cada una, podremos darnos cuenta que quizá nuestra vida entera esté monitoreada por las distintas redes. Y más allá del uso de facebook y twitter, que son las más comunes, tenemos que pensar que el tránsito que establecemos por el mundo está en buena medida registrado en las redes sociales en las que participamos. No creo que pueda dar cuenta en estas pocas líneas de la repercusión que tienen y tampoco podría sugerir que son “malas” de buenas a primeras. Siento que el uso que uno le da a una herramienta es lo que determina el grado de nocividad que pueda llegar a tener, sin embargo hay que señalar que las políticas de uso de cada una de las redes sociales a veces no es del todo claro y, por cierto, manejan y venden nuestra información personal luego de que se la hemos entregado. Eso es lo más peligroso en términos de identidad. Ya que si bien las redes sociales son tremendamente útiles para comunicarnos y establecer presión incluso como sociedades conectadas, también puede terminar siendo un mecanismo increíblemente nocivo si es que en un momento determinado esas redes que nos manejan la vida estuvieran en contra nuestra. Por decirlo de manera sencilla: Si hoy hubiera una guerra no sé dónde podría esconderme sin que alguien no supiera, antes que yo, el lugar exacto de mi elección.

Cierro

Para cerrar este artículo quiero resaltar que, más allá de cualquier idea neurótica o paranoide que pueda nacer de la tecnología y su uso, hay que tener en mente dos cosas para entendernos dentro de una sociedad conectada como la nuestra. Primero, hay que saber que los grandes grupos económicos están detrás de cada una de las herramientas y, por eso, son en gran medida herramientas de consumo y nosotros unos consumidores que vivimos, literalmente, dentro de sus estrategias. Lo segundo es que aún cuando el control y el poder puedan ser demasiados, siempre tenemos a nuestro favor el hecho de que mientras más sepamos del uso de las tecnologías tendremos más posibilidades de usarlas con libertad. Espero que estas ideas de uso les sirvan para generar una habitancia más consciente y efectiva, más lúcida, dentro del mundo hiperconectado. Ya que en un momento histórico como el nuestro y con estas poderosas plataformas comunicativas a la mano, tenemos la posibilidad de ser parte de la creación de la historia como nunca antes, y que palabras como Democracia o Poder Popular adquieran sentido y razón gracias a los avances que tenemos en frente.

*Artículo publicado en la edición N° 158 de El Ciudadano

Hazte socio 👍

Con tu donación aportas a la sostenibilidad económica y existencia de este medio.

Elige cómo quieres aportar a la existencia y financiamiento colectivo de este medio!